Jeden z ostatnich projektów do zakończenia to rozbudowa sieci. Wirtualna sieć wygląda podobnie jak podane poniżej przykłady:

Jeden z ostatnich projektów do zakończenia to rozbudowa sieci. Wirtualna sieć wygląda podobnie jak podane poniżej przykłady:Końcówka nr 1 [adres własny LAN] (adres otrzymany WAN)

- Modem ADSL Speedtouch [192.168.1.1] (82.00.00.00) NAT

DHCP Server 192.168.1.2 - Router Zyxel Zywall [192.168.2.100] (192.168.1.2) Firewall/NAT

DHCP Server 192.168.2.101-192.168.2.150 - TechnicLAN Access Point [192.168.3.1] (192.168.2.122) Firewall/NAT +PoE DHCP Server 192.168.3.2-192.16.3.10

............<- ! połączenie bezprzewodowe ! -> ........ - TechnicLAN Wireless Client [192.168.4.1] (192.168.3.3) NAT +PoE

DHCP Server 192.168.4.2-192.168.4.10 - Laptop (192.168.4.5)

Laptop bezproblemu łączy się nie tylko z internetem, ale ma dostęp również do komputerów po drodze, np. 192.168.2.101 :)

|

| TechnicLAN W54G w środku |

Końcówka nr 2 [adres własny LAN] (adres otrzymany WAN)

- Modem ADSL Speedtouch [192.168.1.1] (82.00.00.00) NAT

DHCP Server 192.168.1.2 - Router Zyxel Zywall [192.168.2.1] (192.168.1.2) Firewall/NAT

DHCP Server 192.168.2.10-192.168.2.60 - Switche Auto MDI-X

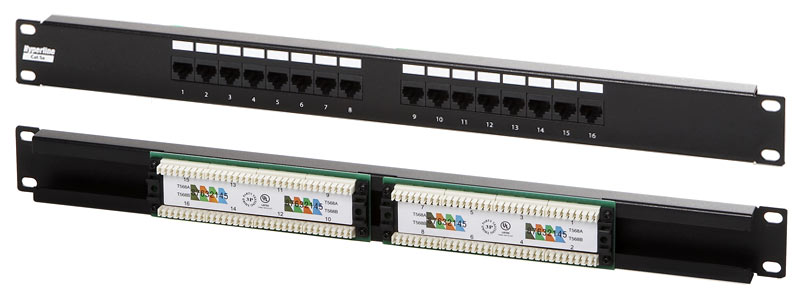

- PatchPanele 16port Cat 5e

- Klienty (192.618.2.10)..

Firmware. Zyxell do starszych modeli. TechnicLAN do modelu z QoS

Ważne porty (LAN->WAN)

- 20-21 FTP

- 25 SMTP

- 53 DNS

- 60-67 DHCP

- 80-81 HTTP

- 110 POP3

- 443 SSL

- 587 SMTP

- 995 POP3

- 4060 SKYPE

- 8080 HTTP

- 8074 GG

- PING (protokół ICMP)

- ZYXEL zdecydowanie lider, VPN, strefy firewall, zaprzeczanie reguł, ntp client, static dhcp, log, content filter

- TechnicLAN wbudowany PoE na porcie WAN, Quality of Service - zarządzenie pasmem, nawet z dokładnością do portów, watchdog, ntp client

- EDIMAX dhcp, firewall i przekierowanie portów, ntp client, DDoS, proste w konfiguracji

Sieć w Kairze

- Modem+Router ADSL Speedtouch [192.168.1.254] (43.00.00.00) Firewall/NAT

DHCP Server 192.168.1.1-192.168.1.250

SSID New... + WEP - Switch

- Access Point TP-LINK (192.168.1.253)

Static IP! DHCP Off

SSID: New.._1 + WPA...<- ! WiFi ! -> ... - Switch

- Access Point TP-LINK (192.168.1.252)

Static IP! DHCP Off

SSID: New.._2 + WPA...<- ! WiFi ! -> .... - Klienci New.._1, New..._2 (192.168.1.45)....

Dawne plany rozbudowy końcówki.. [static IP] (dhcp WAN)

- Router Zyxel Zywall [192.168.2.1] (192.168.1.2) Firewall/NAT

DHCP Server 192.168.2.10-192.168.2.60 - Access Point EDIMAX APG [192.168.2.40] Bridge/WPA2/MAC

...........<- ! połączenie bezprzewodowe ! -> ........ - Access Client EDIMAX APG [192.168.2.42] Bridge/WPA2/MAC

- Switch AUTO MDI-X

- Klient (192.168.2.21)

- Drukarka (192.168.2.22)

Brak komentarzy:

Prześlij komentarz